Dark Web en 2025: claves sobre las backrooms de Internet y cómo acceder a ellas

El hacker Jaime Esquivias explica en las jornadas de ciberseguridad STIC2025 todo lo que hay que saber sobre el Internet profundo y nos regala varios consejos de privacidad para navegar por él.

En su masterclass para el día inaugural de las jornadas STIC2025 en Madrid, que tuvo lugar el pasado 18 de noviembre, el investigador y hacker Jaime Esquivias nos hizo un gran repaso sobre todo lo que hay que saber de la dark web en 2025, y explicó las pautas imprescindibles para acceder a ellas.

A continuación, vamos a explicar cuáles fueron las principales lecciones que nos dejó Esquivias y vamos a recopilar, también, los métodos de acceso a la deep web que ofreció. No obstante, vamos también a empezar con una advertencia sobre los riesgos que implica esta actividad.

¿Debería entrar a la deep web o no?

Y es que, tal y como expresó con acierto una compañera periodista durante la ponencia, la divulgación sobre la deep web solo puede hacerse de manera responsable si se detalla el contexto en el que puede ser útil el acceso a esta, evitando riesgos de seguridad que nos dejen desprotegidos.

“No es ilegal usar TOR ni usar redes de anonimato. Tengo derecho a ser anónimo. Me protege la Constitución”

Según indicó Esquivias, es cierto que hay que tener cuidado y que por tanto la dark web no es un lugar al que entrar si no se tienen conocimientos mínimos. No obstante, el hacker defendió la necesidad de experimentación para poder contar con futuros grandes profesionales de la informática en nuestro país:

“Necesitamos gente que tenga cuidado, pero que les pique la curiosidad. Tengo muy buenos amigos que me aconsejan. Me dicen hasta dónde puedo llegar y dónde no. Que tengan mucho cuidado, pero la curiosidad es lo que nos permite llegar lejos”.

Por otro lado, y más a nivel de cumplimiento de la ley, el organizador de RootedCON, Román Ramírez, intervino para recordar que el artículo 18.3 de la Constitución Española “garantiza el secreto de las comunicaciones”.

“No es ilegal usar TOR ni usar redes de anonimato. Tengo derecho a ser anónimo. Me protege la Constitución”, indicó Ramírez, reivindicando que entrar a la deep web no supone en principio ninguna actividad ilegal, si bien visualizar, aunque sea por error, ciertos tipos de contenidos sí que puede ser punible, de ahí la necesidad de ser meticulosos.

Deep vs Dark web: entendiendo la red profunda

Entrando ya en la cuestión, Esquivias comenzó su charla, titulada “Dark OSINT”, poniendo en común el concepto de dark web y aclarando el otro término con el que se suele confundir, la deep web.

Básicamente, la deep web es todo lo que no aparece en buscadores; lo que no está indexado en Google, y la mayor parte de Internet entra dentro de esta categoría. Por otro lado, la dark web engloba a redes privadas a las que solo se puede acceder mediante software específico (como la red TOR) y que puede entenderse como una subcategoría dentro de la deep web, con una estructura centrada en el anonimato del usuario.

La dark web es una red de ordenadores descentralizada, a menudo construida como una red entre pares, Peer 2 Peer (P2P), donde los nodos operan simultáneamente como clientes y servidores, facilitando el intercambio directo de información.

La dark web es “toda la red que tiene una serie de servicios que solo son accesibles mediante una red determinada (como la red Onion)”

En palabras de Esquivias, la deep web comprende “todas aquellas redes que no son accesibles de manera normal (pero siguen siendo máquinas conectadas a una red)”, mientras que la dark web es “toda la red que tiene una serie de servicios que solo son accesibles mediante una red determinada (como la red Onion)”.

Esquivias, quien también es el creador de la marca de ciber ParanoidS3c, explica que las redes privadas son también parte de la dark web. Algunos ejemplos son zeroNet, IP2 Network o Freenet.

“Por mucho que tú no tengas la intención de ver algo, mucho cuidado, demostrar esto ante un juez es muy complicado”

Hablando del peer 2 peer, Esquivias aprovecha para lanzar una advertencia: cuidado con este tipo de redes, ya que al intercambiar archivos, es muy posible que uno quede guardado en nuestro PC incluso si no somos conscientes, y dependiendo de la naturaleza de ese archivo esto podría, por supuesto, conllevar problemas. “Por mucho que tú no tengas la intención de ver algo, mucho cuidado, demostrar esto ante un juez es muy complicado”, avisa.

Cómo se accede a la dark web

El acceso a esta parte oculta (u oscura) de Internet se realiza principalmente a través de tecnologías especializadas, siendo la red TOR (The Onion Routing) la herramienta fundamental. Creado originalmente por la Marina de los EE. UU., TOR es ahora de uso libre y está diseñado para ofrecer privacidad y anonimato en internet.

El navegador más común para acceder es el Tor Browser, el cual viene configurado por defecto para ingresar a internet mediante la red TOR e incluye configuraciones que añaden mayor protección. Este navegador está basado en Mozilla Firefox, y es el más recomendable para novatos por las protecciones que incluye.

Además, Esquivias dice: “No recomiendo cambiar las opciones por defecto [del navegador, incluyendo el idioma inglés] porque son las que la mayoría usa”, y es que cambiar estas configuraciones ya puede ser un dato de personalización que ayude a rastrearnos.

La clave del anonimato reside en su enrutamiento: con TOR, el tráfico pasa secuencialmente por tres nodos antes de llegar a su destino, evitando así una conexión directa entre el origen y el destino.

¿Usar TOR + VPN?

Una pregunta muy típica del usuario que entra a la dark web es si debería de usar también una red privada virtual (VPN) como capa extra de seguridad junto al uso de TOR (pese a que TOR ya introduce anonimato por diseño).

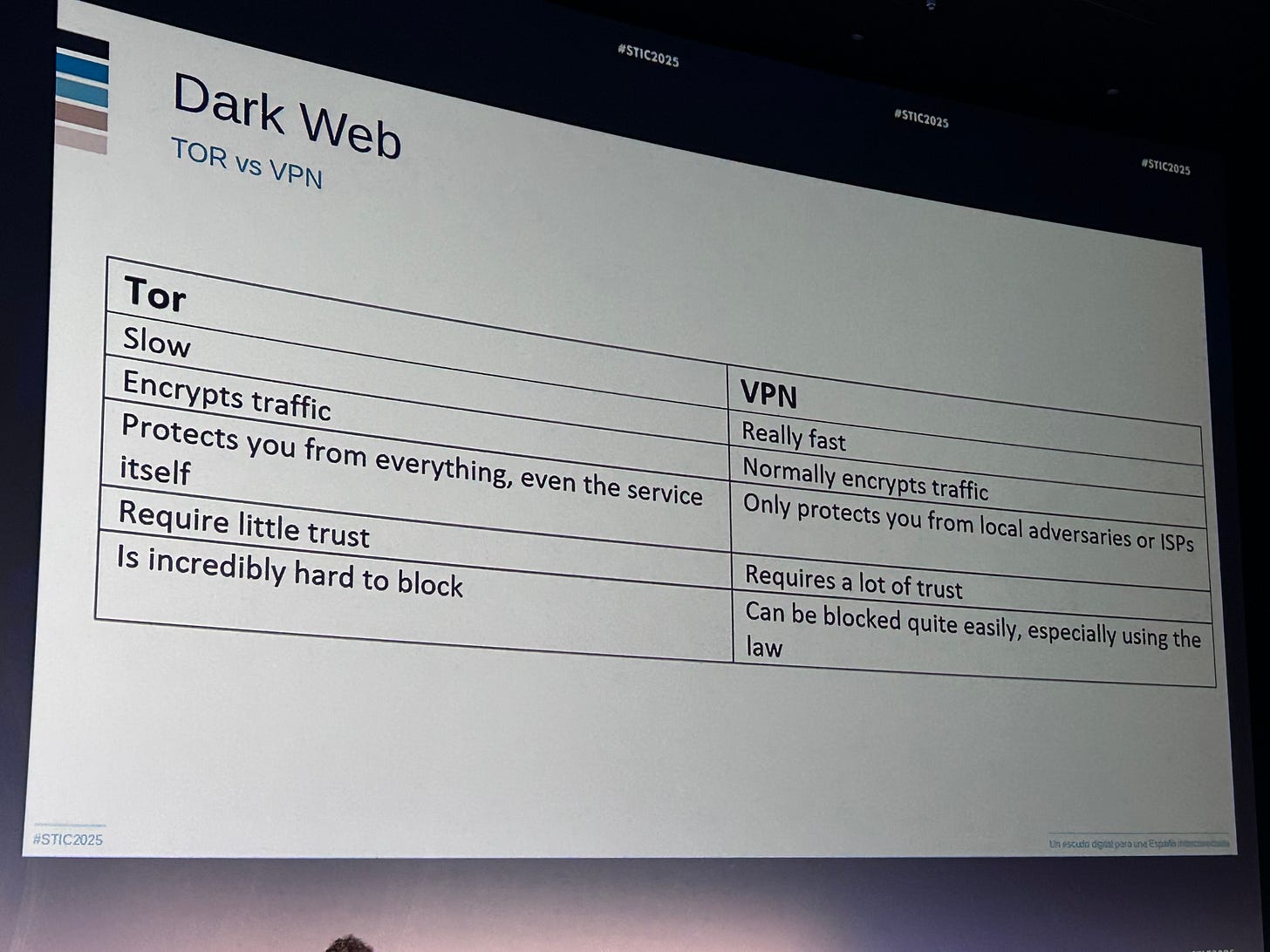

Lo que Esquivias nos muestra es que, si bien la VPN nos ofrece velocidad y protección, TOR ya viene preparado para operar con la máxima privacidad y anonimato, pese a que es una red bastante lenta en comparación con la navegación con VPN.

Asimismo, el hacker recuerda que usar una VPN requiere de confianza con el proveedor que usemos, ya que dependiendo de la empresa de VPN, esta podría decidir colaborar con autoridades o vender nuestros datos a otras compañías, vulnerando así la privacidad que buscamos. Por no hablar de que, precisamente por su subyugación a las leyes, la VPN puede ser bloqueada fácilmente.

“Tor te protege de sí mismo”, resume Esquivias, y con él “no tienes que confiar en el servicio para utilizarlo de manera anónima” ya que es anónimo por diseño. Con la VPN, por el contrario, “te tienes que fiar de otro ISP [Proveedor de Servicios de Internet]”.

“Tor se usa en sitios donde Internet está prohibido”, explica Esquivias, recordando el componente político de la red TOR, que permite a personas de cualquier parte del mundo acceder o difundir información pese a opresión política o fallos de infraestructura. “Cualquier diferenciación hará más fácil hacerte fingerprint”.

Sobre el uso seguro de TOR

Junto a la recomendación antes mencionada de no cambiar los ajustes por defecto del navegador Tor, Esquivias enfatiza deshabilitar el Javascript y escoger la opción “safest” de entre los tres modos de seguridad del navegador.

Respecto a los nodos, y en respuesta a una pregunta sobre por dónde es más seguro salir a la dark web (esto es, qué tercer nodo escoger, ya que es el que nos dirige finalmente a la página en concreto), Esquivias comenta que no suele recomendarse “salir por Estados Unidos”, ya que se rumorea que “la NSA tiene pinchado el 51% de TOR”.

Por tanto, la agencia gubernamental puede quedarse “con tu user y contraseña”, aunque esto no tiene que ser un problema porque puedes simplemente usar desechables [correos de usar y tirar]. Como investigadores, no es tan malo usar nodo comprometido”, explica el informático. Sobre si es posible salir por China, Esquivias comenta que allí antes no se usaba TOR, aunque ahora la normativa es menos restrictiva.

Crear usuarios o perfiles falsos con correos y contraseñas desechables que nos permitan participar en la dark web sin ser identificados forma parte de la técnica de sock puppets, esto es, “marionetas” que no desvelan nuestra verdadera identidad. Algunas herramientas que nos pueden ayudar en este sentido son, tal y como las menciona Esquivias, DNMX, OnionEmail, OnionGosth u OnionMail.

“Tor no oculta el hecho de que uses TOR, porque los nodos de acceso y salida son públicos”

Entender la diferencia entre primer nodo y tercer nodo es esencial, ya que estos tratan nuestra información de forma distinta. El nodo de entrada permite ver las IPs de quienes se conectan a TOR (por lo que este no nos anonimiza). El nodo de Salida, por su parte, permite ver a dónde se están conectando los usuarios, pero no ofrece información sobre los mismos.

“Hay partes del mundo donde es ilegal usar Tor. Tor no oculta el hecho de que uses TOR, porque los nodos de acceso y salida son públicos”, recuerda Esquivias, indicando que otros pueden saber que usas esta red, pero lo que no saben es lo que haces dentro de ella, lo cual supone un problema para los que viven en países restrictivos pero no para nosotros.

Asimismo, el hacker incide en que aunque Tor incluye potentes medidas de seguridad, “no protege de estupideces”. Así, hay formas de desanonimizar a una persona que se pueden usar si uno no usa el sentido común. Un ejemplo es usar el mismo nickname usado en redes sociales u otras plataformas públicas, con el que se nos podría identificar. Por otro lado, el timing attack también nos puede descubrir comprobando que, a las determinadas horas en las que, por ejemplo, publicamos en un foro, estamos en nuestra casa.

Y por supuesto, máximo cuidado con cualquier archivo que subamos a la dark web, ya que “en los metadatos está la magia”, recuerda el experto.

Hay que saber que la gran mayoría de las páginas en TOR van por el protocolo HTTP (no el seguro HTTPS), y que es extremadamente importante navegar por la dark web con Javascript deshabilitado, ya que así evitamos que las páginas puedan ejecutar códigos indeseados.

Otras consejos de seguridad que podemos usar son:

Usar máquinas virtuales con sistemas operativos que protegen la privacidad, como Whonix o Tails.

Usar gestores de contraseñas para nunca repetir la misma (que serán más o menos seguros dependiendo del algoritmo de cifrado que usen y de la seguridad de la contraseña maestra que nosotros escojamos).

Usar software de randomización de pulsaciones de teclado para no poder ser rastreados por nuestra forma de escribir.

Finalmente, el hacker también mencionó la técnica de torificar conexiones o aplicaciones, esto es, “enviar nuestras conexiones a traves de Tor, mediante Tor y un programa de lanzamiento”, añadiendo máxima seguridad a toda nuestra operativa.

OSINT en la dark web y técnicas de phishing

Usar la dark web como investigador o periodista puede ser muy útil para aplicar, por ejemplo, técnicas de OSINT (investigación de fuentes abiertas). Los pasos para intentar revelar la identidad de un usuario en la red Onion incluyen:

Pruebas automáticas de desanonimización con herramientas como Shodan, Censys y ZoomEye.

Análisis de los metadatos de los ficheros del servicio onion.

Análisis manual con herramientas como Zaproxy.

Asimismo, podemos recopilar información y luego cruzarla con bases de datos de la surface web o Internet normal para llegar al objetivo. Podemos anotar nicks, cuentas en RRSS o emails mostrados en la dark web y luego intentar cruzarlos con información obtenida de brechas de seguridad, registros Whois o foros.

En cuanto a programas o software que podemos usar para hacer investigaciones o recopilar información de la dark web, Esquivias menciona las IACA Dark web tools, o el darkcrawler de Paranoid, ambas utilidades de código abierto.

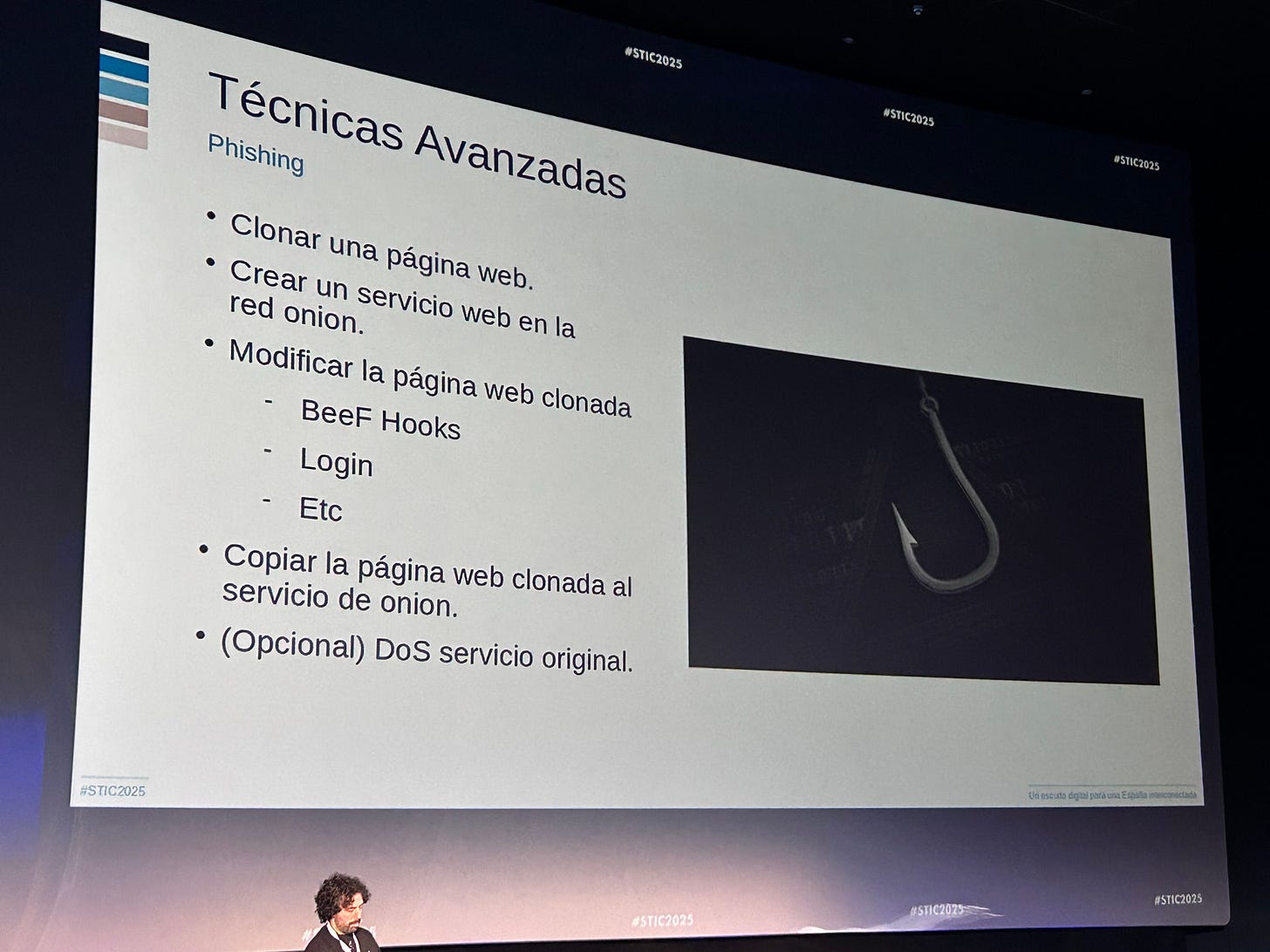

Por otro lado, Esquivias también alerta de las formas en las que los actores maliciosos pueden ejecutar phishing en la dark web. Por ejemplo, es posible clonar una página web legítima y subirla a la dark web, así como lanzar un ataque de denegación de servicio (DDoS) a la web original.